Como hemos mencionado en diversidad de ocasiones, tipos de Phishing implican que un atacante intente engañar a alguien para que suministre una cuenta confidencial u otra información de inicio de sesión en línea. Cabe acotar que todos están diseñados para aprovechar el hecho de que tanta gente hace negocios a través de Internet. Esto hace que sea una de las amenazas a la ciberseguridad más comunes y frecuentes.

Por lo tanto, conocer los diferentes tipos de Phishing puede ayudarle a protegerse de una mejor forma. A continuación, se los presentamos ¡no se los puede perder!

Estos son los diferentes tipos de Phishing con los que debe tener cuidado

- Phishing de lanza

Según se pudo conocer, el Spear phishing implica dirigirse a un individuo determinado de una organización para intentar robar sus credenciales de inicio de sesión. El atacante suele recopilar primero información sobre la persona antes de iniciar el ataque, como por ejemplo: su nombre, puesto y datos de contacto.

- Vishing

En cuanto al Vishing, debemos decir que se trata de la abreviatura de “phishing de voz”, es cuando alguien usa el teléfono para intentar robar información. El atacante puede hacerse pasar por un amigo o incluso algún familiar de confianza o representarlos.

- Phishing por correo electrónico

Vale la pena señalar que en una estafa de phishing por correo electrónico, el atacante envía un correo electrónico que parece legítimo, diseñado para engañar al destinatario para que ingrese información en respuesta o en un sitio que actor malicioso puede usar para robar o vender sus datos.

- Phishing HTTPS

Este tipo de ataque se lleva a cabo enviando a la víctima un correo electrónico con un enlace a un sitio web falso. Posteriormente, el sitio puede usarse para engañar a la víctima para que ingrese su información privada.

- Farmacéutica (pharming)

En cuanto al ataque de pharming, hay que señalar que la víctima instala un código malicioso en su computadora. Luego, este código envía a la víctima a un sitio web falso diseñado para recopilar sus credenciales de inicio de sesión.

- Phishing emergente

Ahora bien, el phishing mediante ventanas emergentes es otro tipo de ataque del que es necesario cuidarse, el mismo suele utilizar una ventana emergente sobre un problema con la seguridad de su computadora o algún otro problema para engañarlo y hacer que presione clic. Luego se le indica que descargue un archivo, que termina siendo malware, o que llame a lo que se supone que es un centro de soporte.

- Phishing de gemelos malvados

En un malvado ataque de gemelos, el hacker configura una red Wi-Fi falsa que parece real. Si alguien inicia sesión e ingresa detalles confidenciales, el pirata informático captura su información.

- Whaling

Un ataque ballenero es un ataque de phishing dirigido a un alto ejecutivo. Estas personas suelen tener acceso profundo a áreas sensibles de la red, por lo que un ataque exitoso puede resultar en acceso a información valiosa.

- Clonación de phishing

Es importante señalar que un ataque de clonación de phishing implica que un pirata informático haga una copia idéntica de un mensaje que el destinatario ya recibió. Pueden incluir algo como “reenviar esto” y colocar un enlace malicioso en el correo electrónico.

- Phishing engañoso

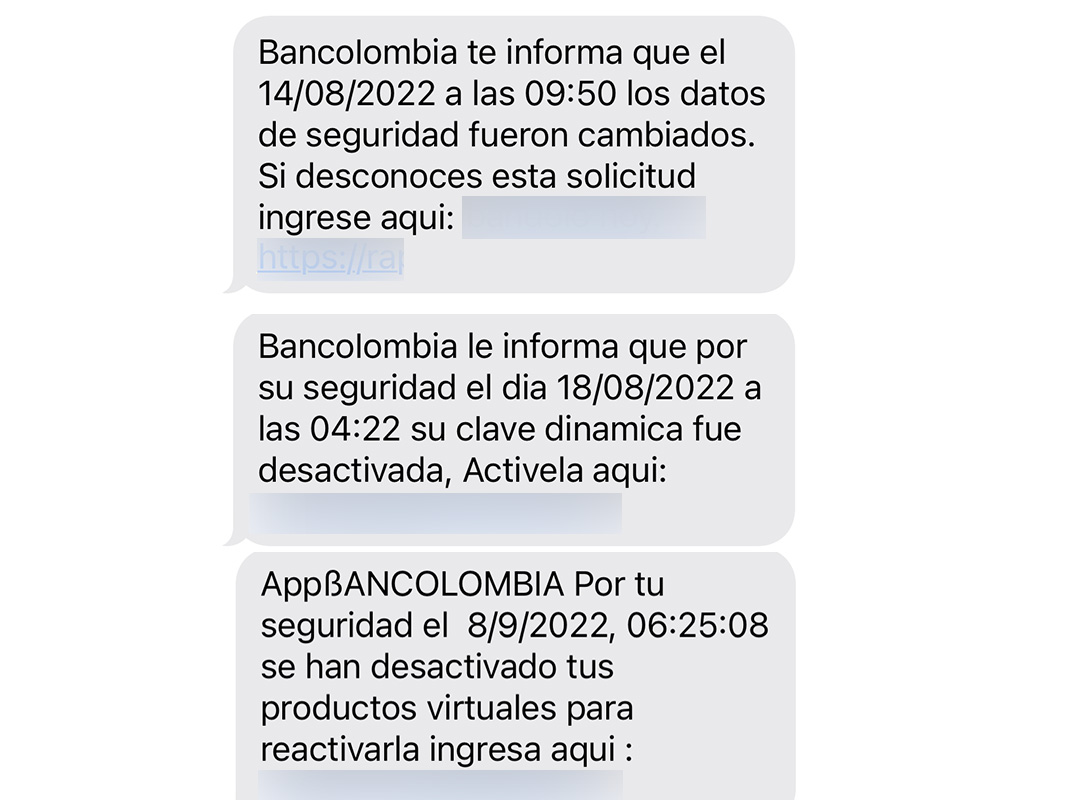

Con respecto a los phishing engañoso, hay que destacar que utilizan tecnología engañosa para fingir que están con una empresa real e informar a los objetivos que ya están sufriendo un ciberataque. Luego, los usuarios presionan clic en un enlace malicioso e infectan su computadora.

- Ingeniería social

En los ataques de ingeniería social presionan a alguien para que revele información confidencial manipulándolo psicológicamente.

- Pescador de phishing

Vale la pena señalar que, en cuanto a los pescadores de phishing, utilizan publicaciones falsas en las redes sociales para que las personas suministren información de inicio de sesión o descarguen malware.

- Suplantación de sitios web

En este tipo de ataque “suplantación de sitios web”, un pirata informático crea un sitio web falso que parece legítimo. Cuando usa el sitio para iniciar sesión en una cuenta, el atacante recopila su información.

- Suplantación de dominio

La suplantación de dominio (también conocida como suplantación de DNS), por su parte, ocurre cuando un pirata informático imita el dominio de una empresa, ya sea mediante correo electrónico o un sitio web falso, para atraer a las personas a ingresar información confidencial. Para evitar la suplantación de dominio, debe verificar nuevamente la fuente de cada enlace y correo electrónico.

- Phishing de imágenes

El phishing de imágenes por su parte, usa imágenes con archivos maliciosos destinados a ayudar a un pirata informático a robar la información de su cuenta o infectar su computadora. De este tipo de ataque también debe cuidarse.

- Phishing en motores de búsqueda

Un ataque de phishing en un motor de búsqueda implica que un atacante cree productos falsos que parezcan atractivos. Cuando aparecen en un motor de búsqueda, se le solicita al objetivo que ingrese información confidencial antes de comprar, que posteriormente, llega a un pirata informático.

Estamos seguros que conocer los tipos de phishing le ayudará a estar prevenido ante un posible ataque.