Ransomware: un virus que secuestra nuestros archivos

El ataque conocido como WannaCry (‘Quieres llorar’ en inglés) es un tipo de ransomware, una categoría de virus que encriptan archivos de los equipos atacados, pidiendo el pago de un rescate (típicamente en Bitcoin) a cambio de su restauración, no sin antes propagarse por las redes hacia otros equipos vulnerables.

El ransomware no es un fenómeno nuevo, pero la escala de un ataque como WannaCry no tiene precedentes. Todo nace de una vulnerabilidad descubierta por la Agencia Nacional de Seguridad de Estados (NSA por sus siglas en inglés), considerada una ciber-arma reservada para fines de seguridad nacional que se filtró y fue aprovechada por hackers para crear el ataque WannaCry.

El resultado: más de 300.000 equipos en 150 países han sido afectados paralizando desde planta de producción de automóviles hasta clínicas y hospitales. Y, aunque un investigador de seguridad en el Reino Unido (@MalwareTech) logró detener el ataque temporalmente al estudiar el código del virus y registrar un dominio de internet que lo deshabilita, los atacantes liberaron una nueva versión a las pocas horas.

La fragilidad de los sistemas viejos

WannaCry afecta específicamente a los equipos que usan Windows XP y Windows 7 y WIndows Server 2008 (o anteriores) que no han hecho actualizaciones de seguridad. Es decir equipos viejos, abandonados a su suerte. Esa estrategia de ‘no tocar’ los sistemas viejos por miedo a que fallen le salió cara a los administradores de sistemas.

Microsoft había liberado un parche para corregir la vulnerabilidad hace semanas. Entonces, ¿por qué no lo aplicaron? Lo cierto es que en muchos casos los sistemas de TI son tan complejos, que aplicar un parche de seguridad es un proceso de gestión del cambio. Es un proceso lento que requiere múltiples aprobaciones y en algunos casos una re-certificación por parte de terceros, como ocurre con equipos médicos que usan un sistema operativo embebido.

Y la vulnerabilidad del software pirata

Como reportó el New York Times, no es casualidad que países fuertemente afectados como China, Rusia e India tengan un uso de software pirata o sin licencia superior al de otros países. Los usuarios prefieren no tocarlo por miedo a que deje de funcionar.

¿Hay vida después de WannaCry?

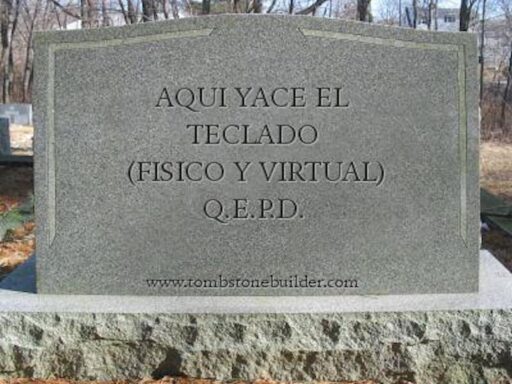

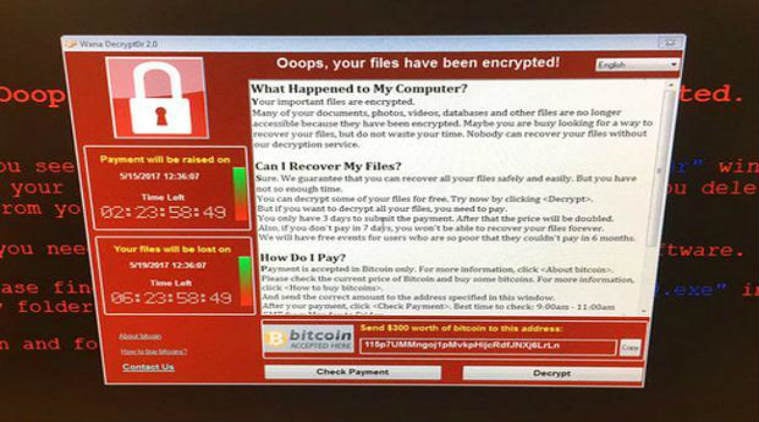

Si se está afectado y no se tienen copias de seguridad (backups), no hay mucho que se pueda hacer. La criptografía que usan es sólida y no parece ser viable desencriptar los archivos con fuerza bruta. Ya en 2015, el FBI consideraba el pago de rescates de ransomware como una salida para la recuperación de los datos.

¿Pagando el rescate devuelven los archivos? A la fecha se estiman pagos por más de USD$72.000 en rescates, una mínima fracción si se considera el número de máquinas afectadas. El sitio http://howmuchwannacrypaidthehacker.com/ mantiene un conteo en tiempo real de la cuenta de Bitcoin. Pero recuerde, no hay garantía de que pagar el rescate sea efectivo para recuperar los archivos. Es lo que pasa cuando se trata con criminales.

Empresas deben modernizarse en TI

Este tipo de ataques está logrando un incentivo importante para corregir elementos graves que afectan a usuarios y empresas.

- Flexibilidad y agilidad en IT

Entender el software como un bien perecedero, que requiere mejoras y actualizaciones para ser viable a corto plazo. Mejorar los procesos de actualización de software, toma y recuperación de respaldos es la primera lección y la más importante.Actualice los sistema operativos permanentemente y tenga un proceso sólido de backups distribuidos.

- Software legal

Lo que no se ha logrado en años de campañas de concientización, lo logra el miedo de recibir un ataque en un sistema operativo que no se actualiza. Mantenga el licenciamiento al día para poder recibir parches y actualizaciones del fabricante.

- Control de las ciber-armas y transparencia

Hay un conflicto natural entre el desarrollo de ciberarmas para atacar otros países (como ocurre con la NSA) y el riesgo de que las mismas puedan ser usadas por hackers en contra de los mismos países que las desarrollan. Microsoft ha hecho un llamado a las agencias como la NSA para que no acumulen cyber armas que pueden caer en manos equivocadas tarde o temprano. Es claro que se requiere un mejor control de los fabricantes y una política general previniendo los ‘back doors’ o entradas traseras.