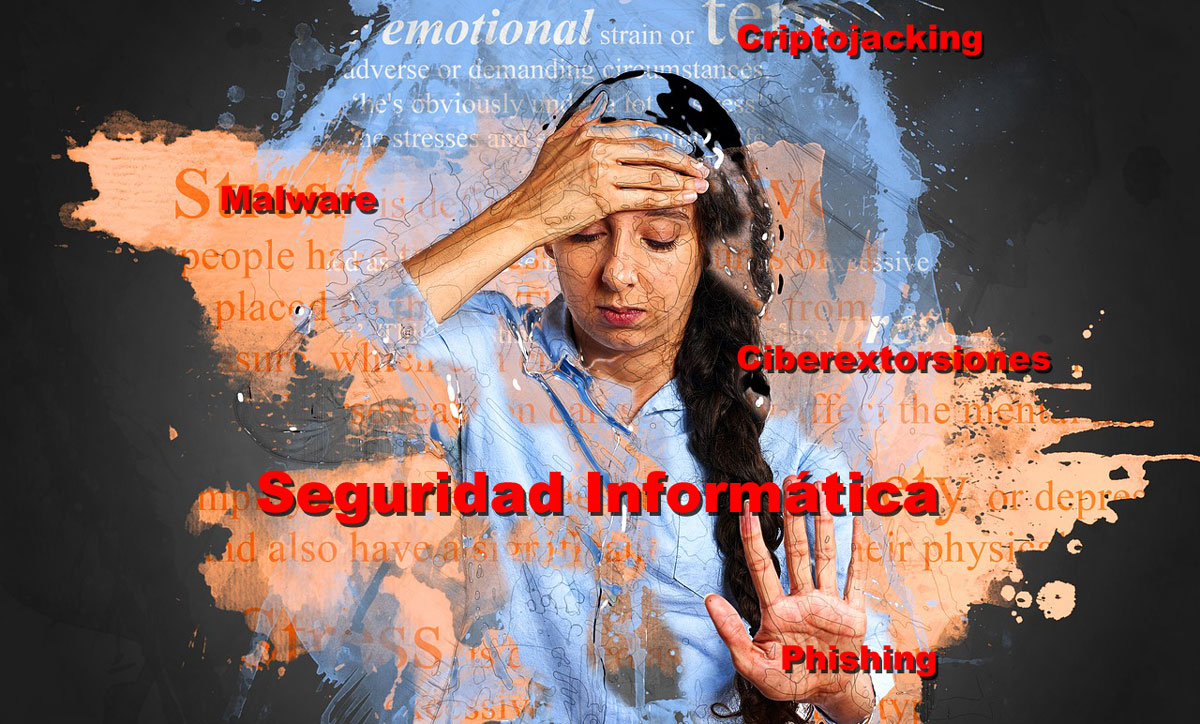

Estamos acabando el 2018 pero, las cosas no parecen mejora a nivel de seguridad informática!

Este año que está por terminar hubo amenazas a todo nivel:

- Phishing: Los expertos en seguridad informática de ESET han estado analizando el panorama y reportan haber encontrado estrategias de ataques sofisticados, como dirían por ahí: “con todos los juguetes” necesarios para engañar al usuario tanto por canales tradicionales como el email como por vías alternas de mensajería (WhatsApp, Messenger y otras apps similares). Todo con el fin de alcanzar un mayor número de potenciales víctimas.

El Phishing ha llegado a tal punto, que aproximadamente el 35% de dichas campañas fraudulentas, ahora incorporan el uso de certificados SSL, haciendo cada vez más difícil identificarlas.

- Criptojacking: es el ciberdelito que más ha crecido en el último año no es uno en el que los delincuentes busquen robar a sus víctimas ni obtener sus datos.

El Criptojacking, a diferencia de los otros delitos busca tomar control de la capacidad de procesamiento de cualquier dispositivo que esté conectado a internet (un computador, un televisor “inteligente”, una tablet o smartphone e, incluso, una nevera) para minar criptomonedas en favor de los delincuentes.

Según los expertos, durante el 2018 casi la mitad de los casos son de JS/CoinMiner cuya dispersión es: Perú (30,72%) y México (17,41%), seguidos por Ecuador (8,89%), Brasil (7,73%) y Argentina (7,08%).

- Malware: Para muchos usuarios del común, todo el software malicioso es simplemente un “Virus” pero, en realidad, existen diversos tipos de Malware que, básicamente intentan robar recursos del ordenador, de su usuario o de los dos (de ser posible)!.

Durante el 2018, lo expertos han identificado muchos casos pero, principalmente, llama la atención la gran cantidad de ellos enfocados en infectar dispositivos tipo #IoT y/o terminales con sistema operativo Android.

- Ciberextorsiones: los expertos reportaron diversas estafas vía correo electrónico enfocadas hacerle creer al receptor del mensaje que los cibercriminales tenían información comprometedora acerca de sus presas.

Por ejemplo la contraseña (los malhechores la enviaban como asunto del mensaje) o el acceso a la cuenta de correo electrónico (ya que un email llegaba al usuario desde su propia cuenta).

- Explotación de vulnerabilidades: existen debilidades o agujeros de seguridad en ciertos sistemas, los cuales, suelen ser aprovechados por los ciber delincuentes para hacer de las suyas.

Se estima que durante el año 2018 hubo un incremento de casi 600% de casos, en donde diversas familias de ramsomware y otros tipos de malware, explotaron vulnerabilidades para aprovecharse de los sistemas desactualizados.

Lo mejor es prepararse para lo que se avecina para el 2019!