Hay algo profundamente inquietante en el panorama de la ciberseguridad actual: no es sólo que los ciberataques estén creciendo, es que las organizaciones están siendo rebasadas por sus propias defensas. Durante el evento denominado Flow Cybersecurity Summit de Netdata en Colombia, “se puso el dedo en la llaga” al mostrar cuán abrumador es el volumen de alertas, cuán fragmentado está el ecosistema de herramientas y cuán urgente es repensar nuestra manera de proteger lo que más importa.

¿Qué tan serio es el problema actual?

Las empresas grandes tienen una realidad brutal: pueden usar más de 60 herramientas diferentes de seguridad, cada una generando alertas, cada una con su propia interfaz, reglas, falsos positivos. Imagine que recibir miles de notificaciones al día: algunas de herramientas anti‑malware, otras de detección de intrusos, otras de monitoreo de red, etc. Pero, muchas veces se tienen pocas personas (a veces entre 1 y 5) para revisar todo eso. El resultado es claro: algo importante se escapa, algo que podría causar un desastre.

Los directores financieros lo saben: invertir en seguridad es caro, pero si esas inversiones no se traducen en acción real —detección temprana, respuesta rápida, mitigación efectiva— entonces ese gasto puede no proteger nada y dejar puertas abiertas para pérdidas masivas. Porque un ataque no detectado a tiempo puede generar daños financieros directos, sanciones regulatorias, pérdida de reputación… el costo puede ser muchísimo mayor.

Consolidar para sobrevivir: menos herramientas, más sentido

Una de las respuestas más fuertes que Netdata sugiere es la consolidación de proveedores: reducir la cantidad de proveedores de herramientas de seguridad de 60 a quizás entre 3 y 10. Esa reducción no se trata solo de simplificar la gestión; se trata de correlacionar mejor los datos, de que las alertas de diferentes sistemas hablen entre sí, de reducir duplicaciones, de priorizar lo que importa.

Cuando las alertas llegan de sistemas que no “se entienden” entre sí, lo que se ve es ruido. Cuando se consolidan, lo que se ve es contexto. Y ese contexto puede marcar la diferencia entre reaccionar a tiempo o descubrir fuego cuando ya quemó buena parte de la casa.

Inteligencia artificial: arma de doble filo

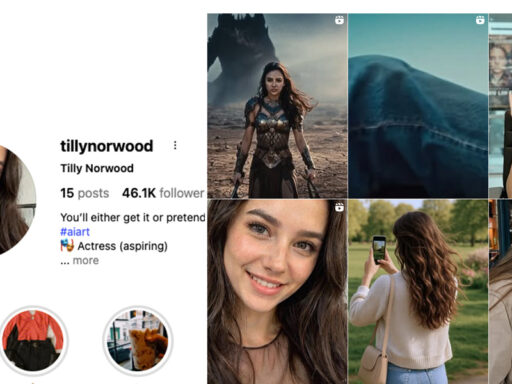

La IA entra aquí tanto como salvación como amenaza. Si se usa bien, puede procesar toneladas de datos, detectar patrones que los humanos no verían, predecir fallos, automatizar respuestas y aliviar la carga de revisar manualmente cada alerta. Pero si se usa mal, también puede ser la puerta de entrada a ataques nuevos, automatizados, zero‑day, que las defensas tradicionales no logran ver.

El juicio humano sigue siendo imprescindible. La velocidad que la IA aporta debe estar acompañada de criterio: saber qué alerta descartar, cuál investigar, qué riesgo real representa. Porque una respuesta automática sin contexto puede ser tan peligrosa como la falta de respuesta.

Amenazas que ya están golpeando y las que vienen

Hoy, el tiempo promedio de detección de un ciberataque puede ser de meses. Durante ese lapso, los atacantes pueden moverse lateralmente dentro de la red, encontrar información crítica, preparar extensiones del ataque. En sectores como la salud, armando ataques ransomware, los daños reales pueden ser devastadores.

Y mirando al futuro: los ataques a la cadena de suministro ya no son raros. Fabricantes, proveedores terceros, socios logísticos: todos pueden ser puntos débiles. Casos como la brecha de datos de Target muestran cómo un eslabón débil en un proveedor puede abrir una puerta enorme para los atacantes.

¿Qué opciones tiene una organización que no quiere verse superada?

Si está en una empresa grande que siente que la ciberseguridad es una carrera cuesta arriba, aquí algunas estrategias que ya no son opcionales, sino esenciales:

- Planificación de inversiones con cabeza fría: no sólo gastar en la última herramienta, sino evaluar qué se necesita realmente, qué solapa, qué duplica, qué sistema da más valor real.

- Consolidación de proveedores: menos herramientas, pero mejor integradas, que compartan datos, que permitan correlación de eventos, visibilidad uniforme.

- Personas y procesos al centro: sin talento bien entrenado, con procesos claros de respuesta, sin manuales polvorientos, las mejores tecnologías pueden volverse inútiles.

- Uso responsable de IA: incorporarla en detección, respuesta automática cuando sea seguro hacerlo, con supervisión humana para decisiones críticas.

- Modelo de seguridad en capas: confianza cero (zero trust), revisiones constantes, monitoreo de redes internas, simulaciones de escenarios, pruebas de penetración y ejercicios de ciberresiliencia.

¿Riesgo o transformación?

La ciberseguridad está en una encrucijada: puede seguir siendo una colección de herramientas costosas que generan alertas sin fin, o puede transformarse en un sistema inteligente, ágil, capaz de adelantarse al ataque.

Para muchas organizaciones grandes, la verdadera pregunta ya no es ¿tenemos suficientes defensas?, sino ¿quién tiene la visión estratégica, la voluntad y los recursos para consolidar, innovar y liderar en seguridad?

Prohibir herramientas no es la solución. Tampoco basta con comprar lo último en tecnología. Se necesita cambiar mentalidades, invertir en talentos, simplificar lo complejo y recordar siempre que, al final, la seguridad es humana tanto como técnica.