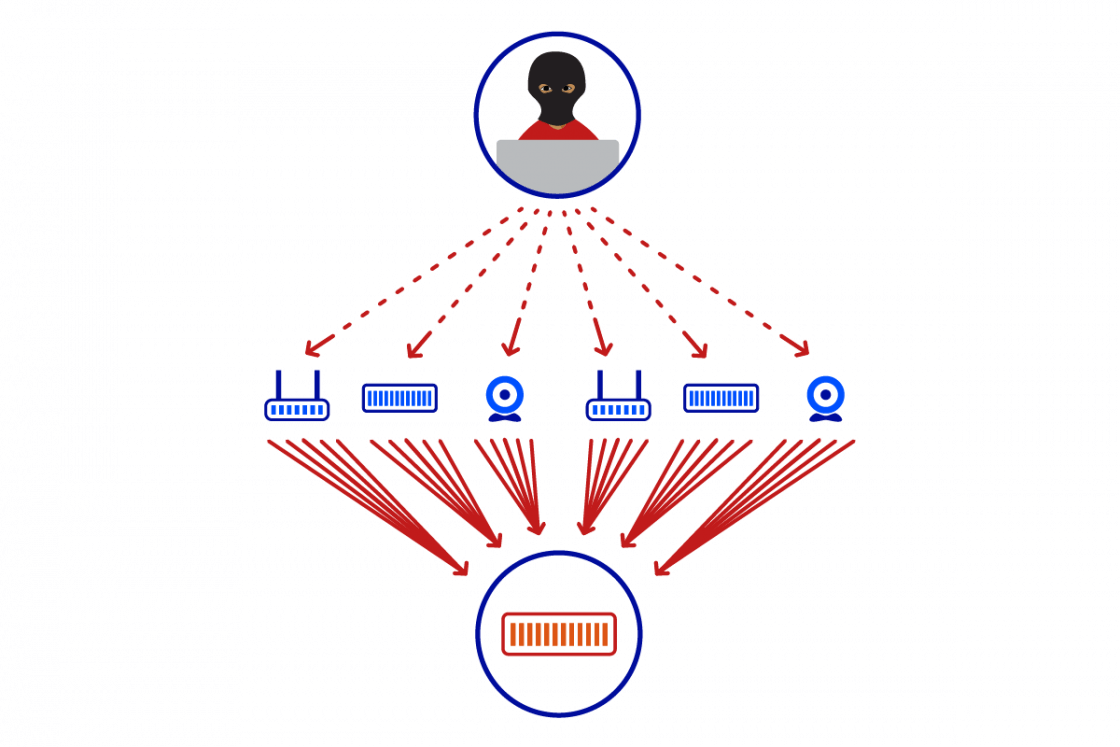

Un ataque de denegación de servicio (DDoS) se lleva a cabo por el envío de solicitudes ilegítimas masivas a un servidor, servicio web o red, para sobrepasar su capacidad y dejarlo inhabilitado para sus usuarios. ESET advierte que los ataques de DDoS son bastante sencillos de realizar y los delincuentes los usan mucho. Es por tal motivo que, la compañía analiza cómo identificarlos y así mismo, como responder a los mismos. ¡No se pierda ningún detalle sobre los ataques de DDoS a continuación!

Todo lo que tiene que conocer acerca de los ataques de DDoS

“A lo largo de los años en el mercado de la seguridad la postura sobre este tipo de ataques ha cambiado significativamente. Antes, las empresas se preocupaban muy poco por pensar en soluciones que los eviten, pero actualmente la mayoría de los entornos están en alerta por este tipo de amenazas. Este cambio fue provocado por varios factores, entre ellos, la evolución de la madurez de la seguridad, tanto de los entornos como de los profesionales que trabajan en el área, y el cambio en la forma en que este ataque es utilizado por los delincuentes” ha comentado Daniel Cunha Barbosa, Investigador de Seguridad Informática de ESET Latinoamérica.

En la actualidad, los ataques de DDoS se pueden usar de forma aislada, pero suelen utilizarse como complemento de otros ataques, por ejemplo para hacer más convincente la demanda de pago de un ransomware, afectando gravemente a los servicios de la empresa objetivo y causando un impacto directo en la percepción de los clientes que intentan comunicarse con este(s) servicio(s). Otro punto de cambio se refiere a las protecciones, hoy por hoy, es posible adoptar protecciones para este fin con inversiones significativamente menores que hace unos años, estas protecciones tienen la capacidad de poder incluso estar disponibles en algunos entornos y solo es necesario habilitarlas.

Vale la pena señalar que, la detección de este ataque no es una tarea trivial cuando el entorno no es motorizado mediante soluciones preconfiguradas para monitorizarlo. Habitualmente, los ataques se notan cuando alguien intenta hacer uso del servicio y nota su lentitud o falta de disponibilidad.

2 pilares principales y tipos de soluciones

Idealmente, la detección más apropiada se basa en 2 pilares principales: un equipo técnico capaz de identificar periodos de estabilidad y así mismo, la parametrización de las soluciones de seguridad en función del resultado de esta identificación.

Es importante dar a conocer que, existen muchos tipos de soluciones que permiten afrontar el ataque con una tasa de éxito muy alta, entre las destacadas por ESET, se encuentran las siguientes:

- Filtrado de tráfico: un claro ejemplo de esta posibilidad de adaptar las soluciones existentes para frenar los ataques de DDoS es el filtrado de tráfico, bien sea llevado a cabo por firewalls que las empresas comúnmente ya tienen en sus entornos o por equipos concretos destinados a este fin. Es de resaltar que, comúnmente, los filtros usan reglas predefinidas para evitar que se permitan ciertos tipos de tráfico, evitando así solicitudes excesivas de una o más fuentes, formatos de solicitud no convencionales para ciertos tipos de servicios, así como tamaños de paquetes excesivos y otros tipos de enfoques maliciosos. Una ayuda valiosa en bloqueos de este tipo es apoyarse en soluciones basadas en el comportamiento para efectuar los bloqueos, esto permitirá que los usuarios legítimos tengan la capacidad de poder acceder al servicio mientras bloquean a los atacantes.

- Equilibrio de carga: ahora bien, el equilibrio tiene la posibilidad de producirse de varias formas, ya sea haciendo que más de un enlace de Internet esté disponible y alternando su acceso a través de la configuración de DNS, o mediante el uso de un clúster de alta disponibilidad que dirija el servicio a uno de los otros nodos si el nodo actual no responde correctamente.

- Servicios expertos de protección DDoS: también conocidas como Content Delivery Networks (CDN), estos servicios reúnen una serie de características útiles al momento de detener los ataques DDoS. Entre las más valiosas se encuentran la segregación de tipos de acceso (mencionada en el filtrado de tráfico) permitiendo que solo se evite que los atacantes se comuniquen con el servicio, además de una estructura de red considerablemente robusta capaz de soportar ataques que pueden alcanzar más de 1 Terabit por segundo, algo difícil de lograr sin una estructura especializada.

- Adopción de servicios en la nube: por su parte, la transferencia de puntos críticos de la estructura interna a servidores o servicios en la nube ayuda a resistir los ataques de DDoS, sin embargo, desde ESET señalan que no existe una solución mágica. El punto beneficioso es que suele ser más capaz de manejar una mayor cantidad de tráfico, pero, es necesario asegurarse de contratar servicios que proporcionen protección concreta contra DDoS o que permitan la contratación de servicios de terceros que sean capaces de realizarlo. Cabe destacar que, es muy importante leer detenidamente los contratos de servicios para entender hasta dónde llegará la responsabilidad del proveedor de servicios en caso de incidencia y, sobre todo, ser conscientes de que la contratación de la nube no suele eximir a los contratistas de las responsabilidades.

- Inteligencia de amenazas: entre la posible información que aporta un proceso de inteligencia de amenazas se encuentran IPs relacionadas con botnets, servidores vulnerables asociados a ciberdelincuentes, así como vulnerabilidades usadas para el acceso inicial o el movimiento lateral, entre muchas otras TTP. Esta información tiene la capacidad de poder ser utilizada como indicadores de compromiso (IoC) o ataque (IoA), y puede ser insertada en soluciones de seguridad con el fin de evitar cualquier interacción de estos orígenes de antemano; además de servir como guía para priorizar qué vulnerabilidades deben abordarse primero para prevenir ataques.

- Monitoreo continuo: la protección contra ataques de DDoS, o cualquier otro ataque, no depende exclusivamente de la inserción de alguna herramienta avanzada en el entorno o de la contratación de algún servicio extremadamente especializado. Es necesario que exista una o varias personas capacitadas que lleven a cabo un monitoreo constante de las herramientas y servicios disponibles para evitar que ocurra un ataque. Desde ESET recomiendan entender cómo funciona el entorno en su normalidad y así establecer líneas de base para la detección de anomalías, aunque la tarea se facilita con buenas herramientas, es realmente fundamental que haya una persona ajustando y optimizando el rendimiento de las soluciones.

- Por último y no menos importante, “Respuesta a incidentes”: definir cuáles serán los primeros pasos a dar, quién será el responsable de cada uno de ellos, así como qué acciones tomará cada uno, quiénes serán los tomadores de decisiones contactados en caso de ser necesario, acciones de contención y recuperación, proveedores a los que se puede contactar para soporte y todas las demás características que se hayan planificado de acuerdo a las necesidades del negocio. Desde ESET recomiendan llevar a cabo pruebas sobre el plan de respuesta a incidentes para que las personas involucradas se encuentren capacitadas y puedan realizarlo adecuadamente en caso de un incidente real.