Muchos creen que la seguridad no es importante, que sólo es de incumbencia de las personas que trabajan en el medio de la informática, pero, la verdad, es menester estar al tanto de los métodos usados por los ciberdelincuentes! Estos se suelen disfrazar (al mejor estilo del cuento de la antigüedad sobre el caballo de Troya) por medio de un “troyano” ( software malicioso que se presenta al usuario como un programa aparentemente legítimo e inofensivo pero que, al ejecutarlo, ocasiona daños creando una puerta trasera en el terminal, que permite la administración remota a un usuario no autorizado) para robar datos y dinero del mismo usuario en temporadas estratégicas.

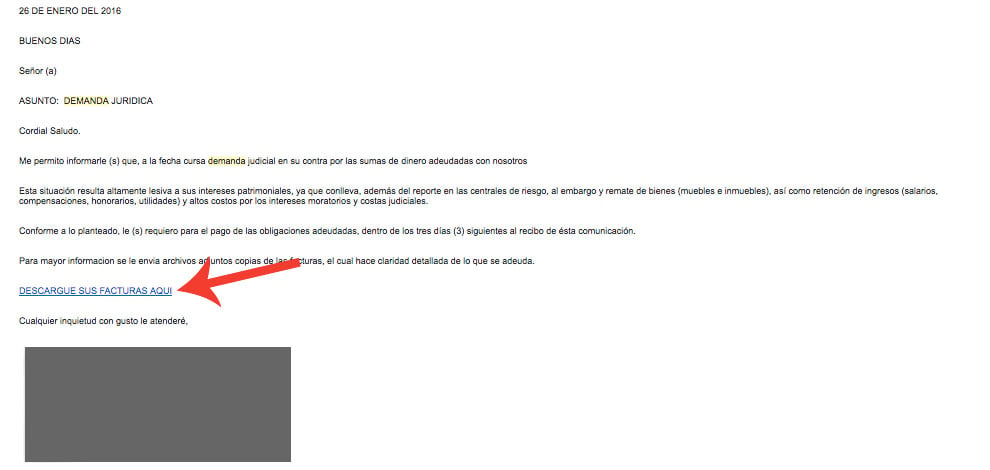

Cuál es la amenaza de la supuesta “demanda”?

Este es el caso de la reciente campaña detectada en Colombia, donde los piratas informáticos se hacen pasar por una determinada compañía (de la cual incluyen nombre, teléfono móvil y hasta la dirección) que actúa supuestamente en legitimo derecho, cobrando una cantidad adeudada por el receptor del email. Como es natural, la gran mayoría de las personas que reciben el correo (“presas”), suelen asustarse y, acto seguido, proceden directamente a entrar al enlace incluído e intentan descargar la supuesta factura “a como de lugar”, para evitar la supuesta acción legal en su contra. Al descargar el archivo de carácter malicioso, se ocasionan daños creando una puerta trasera en el terminal, que permite la administración remota a un usuario (no autorizado) que es utilizado para robar datos, dinero y ejecutar fechorías.

Cómo evitar este tipo de amenazas?

Lo anterior hace que sea menester seguir los siguientes consejos de los expertos de ESET para disminuir los riesgos de ser infectados:

- Tener cuidado cuando se reciben emails sospechosos o que parecen ser una imitación de algo enviado por empresas sólidas y confiables: lo mejor, es aplicar lo que decían las abuelas: “ante la duda abstente”; por lo mismo, al ver en un archivo con una extensión muy extraña o doble (como por ejemplo “.PDF.EXE”), no abrirlo sin previamente validar si está infectado.

- No ser confiado: Los delincuentes suelen usar diversas tácticas para impresionar a las “presas”, y así, hacer que muchas personas procedan a abrir emails con archivos de dudosa procedencia. Por lo mismo, es menester llamar al supuesto remitente del correo y validar si es quien dice ser (muchas veces se trata de un seudónimo y los datos de contacto ni siquiera son reales) y si la deuda/demanda efectivamente son reales (en este caso en particular, el remitente ya había sido infectado por un software malicioso que estaba enviando este tipo de correos a su nombre a todos los contactos).

- Hacer backup periódico: de los datos ojalá local y otro en la nube.

- Mantener al día el PC: Actualizar permanentemente la versión del sistema operativo.

- Tener todos los juguetes para mantener la seguridad: No sobra instalar un software antimalware, un firewall y un antivirus para filtrar las amenazas o conductas sospechosas.

- Leer sobre el tema para mantenerse informado sobre las últimas amenazas.